TIME_WAIT là một trạng thái trong giao thức TCP (Transmission Control Protocol) mà kết nối sẽ chuyển sang sau khi kết thúc. Số lượng lớn các kết nối trong trạng thái TIME_WAIT có thể gây ra áp lực lên tài nguyên hệ thống và ảnh hưởng đến hiệu suất của server, đặc biệt là trong các ứng dụng có lưu lượng truy cập cao.

Dưới đây là hướng dẫn chi tiết về cách giảm số lượng kết nối TIME_WAIT trên server Linux:

1. Hiểu Về TIME_WAIT

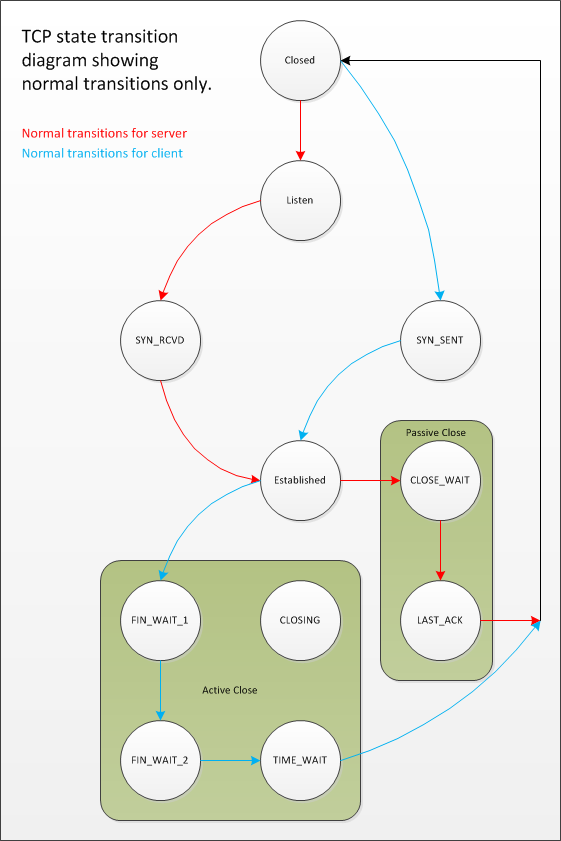

a. TIME_WAIT Là Gì?

- Mục đích: Trạng thái TIME_WAIT đảm bảo rằng tất cả các gói tin liên quan đến một kết nối TCP đã được truyền và nhận đúng cách. Điều này giúp tránh các vấn đề liên quan đến việc tái sử dụng các cổng (ports) và các dữ liệu cũ bị lẫn lộn vào các kết nối mới.

- Thời Gian: Một kết nối sẽ ở trong trạng thái TIME_WAIT trong khoảng thời gian bằng với 2 lần giá trị của

MSL(Maximum Segment Lifetime), thường là khoảng 60 giây.

b. Vì Sao TIME_WAIT Tăng Lên?

- Số Lượng Kết Nối Cao: Trong các ứng dụng có lưu lượng cao, số lượng kết nối mới tạo ra và kết thúc liên tục có thể làm tăng số lượng các kết nối TIME_WAIT.

- Kết Nối Ngắn Hạn: Các ứng dụng sử dụng nhiều kết nối ngắn hạn (short-lived connections) sẽ tạo ra nhiều kết nối TIME_WAIT.

2. Các Phương Pháp Giảm TIME_WAIT

a. Sử Dụng Các Tham Số Kernel để Tinh Chỉnh TCP

Bạn có thể điều chỉnh một số tham số trong hệ thống Linux để giảm số lượng kết nối TIME_WAIT.

i. Cho phép tái sử dụng các cổng trong TIME_WAIT

sudo sysctl -w net.ipv4.tcp_tw_reuse=1

- Giải thích: Cho phép hệ thống tái sử dụng các cổng trong trạng thái TIME_WAIT cho các kết nối mới nếu các điều kiện phù hợp.

ii. Tắt việc tái sử dụng cổng TIME_WAIT (không khuyến nghị)

sudo sysctl -w net.ipv4.tcp_tw_recycle=1

- Giải thích: Cho phép hệ thống tái chế các kết nối TIME_WAIT nhanh hơn. Lưu ý: Tham số này đã bị loại bỏ trong các phiên bản Linux mới hơn do gây ra các vấn đề về kết nối với các máy khách phía sau NAT.

iii. Giảm thời gian giữ kết nối TIME_WAIT

sudo sysctl -w net.ipv4.tcp_fin_timeout=30

- Giải thích: Giảm thời gian mà kết nối TCP ở trạng thái FIN_WAIT2 hoặc TIME_WAIT. Giá trị mặc định thường là 60 giây.

iv. Tăng số lượng cổng ephemeral

sudo sysctl -w net.ipv4.ip_local_port_range="1024 65535"

- Giải thích: Mở rộng dải cổng ephemeral để giảm khả năng cạn kiệt cổng do số lượng kết nối cao.

b. Sử dụng BPF (Berkeley Packet Filter) và Công Cụ Tối Ưu Hoá TCP

Một số công cụ như BPF và XDP có thể giúp tối ưu hoá việc xử lý các gói tin và giảm tải trên hệ thống, từ đó giảm số lượng kết nối TIME_WAIT.

c. Tái Thiết Kết Nối Thay vì Tạo Kết Nối Mới

Sử dụng Connection Pooling để tái sử dụng các kết nối đã có thay vì tạo kết nối mới cho mỗi yêu cầu. Điều này đặc biệt hữu ích cho các ứng dụng web và cơ sở dữ liệu.

d. Sử dụng các Giao Thức khác như HTTP/2 hoặc HTTP/3

Các giao thức mới như HTTP/2 và HTTP/3 hỗ trợ nhiều luồng trên một kết nối duy nhất, giúp giảm số lượng kết nối được tạo ra và do đó giảm số lượng kết nối TIME_WAIT.

3. Cấu Hình Các Tham Số TCP một cách Bền Vững

Để các thay đổi này trở nên bền vững qua các lần khởi động lại hệ thống, bạn cần thêm chúng vào tệp cấu hình /etc/sysctl.conf hoặc tạo một tệp cấu hình riêng trong thư mục /etc/sysctl.d/.

a. Chỉnh sửa /etc/sysctl.conf

Mở tệp /etc/sysctl.conf bằng trình soạn thảo văn bản yêu thích của bạn (ví dụ: nano, vim):

sudo nano /etc/sysctl.conf

Thêm các dòng sau vào cuối tệp:

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_fin_timeout = 30

net.ipv4.ip_local_port_range = 1024 65535

Lưu ý: Không thêm net.ipv4.tcp_tw_recycle vì nó đã bị loại bỏ và không còn an toàn.

b. Áp dụng các thay đổi

Sau khi chỉnh sửa, áp dụng các thay đổi mà không cần khởi động lại hệ thống:

sudo sysctl -p

4. Giám Sát và Kiểm Tra Thay Đổi

a. Kiểm Tra Số Lượng Kết Nối TIME_WAIT

Bạn có thể kiểm tra số lượng kết nối TIME_WAIT bằng lệnh netstat hoặc ss:

netstat -an | grep TIME_WAIT | wc -l

Hoặc sử dụng ss:

ss -s | grep time-wait

b. Giám Sát Sử Dụng Cổng và Kết Nối

Sử dụng công cụ như htop, iftop, hoặc nethogs để giám sát tình trạng tài nguyên hệ thống và lưu lượng mạng.

5. Các Biện Pháp Bảo Mật Khi Giảm TIME_WAIT

Mặc dù việc giảm số lượng kết nối TIME_WAIT có thể cải thiện hiệu suất, nhưng bạn cần cân nhắc các rủi ro bảo mật:

- Chỉ Mở Các Cổng Cần Thiết: Không nên mở tất cả các cổng như bạn đã yêu cầu trước đó (

1-65535). Thay vào đó, chỉ mở các cổng cần thiết cho dịch vụ mà bạn đang sử dụng để giảm thiểu nguy cơ bị tấn công. - Sử dụng Tường Lửa: Thiết lập tường lửa (như

nftableshoặciptables) để kiểm soát lưu lượng truy cập vào và ra khỏi hệ thống. - Giám Sát Lưu Lượng Mạng: Theo dõi các dấu hiệu bất thường trong lưu lượng mạng để phát hiện và ngăn chặn các cuộc tấn công tiềm ẩn.

6. Cách Mở Toàn Bộ Cổng một Cách An Toàn

Nếu bạn vẫn cần mở toàn bộ các cổng trên server Linux, hãy làm như sau một cách cẩn thận, đảm bảo rằng hệ thống được bảo vệ bằng các biện pháp bảo mật bổ sung.

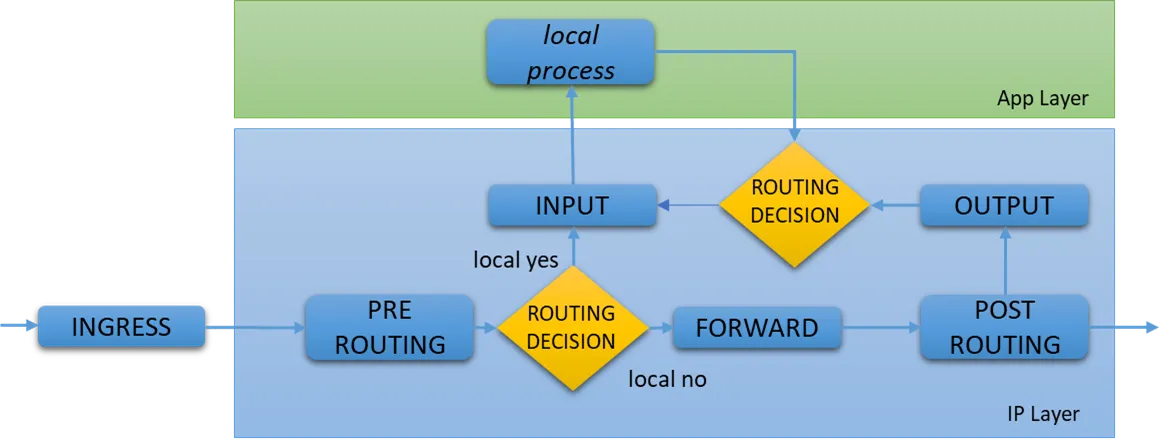

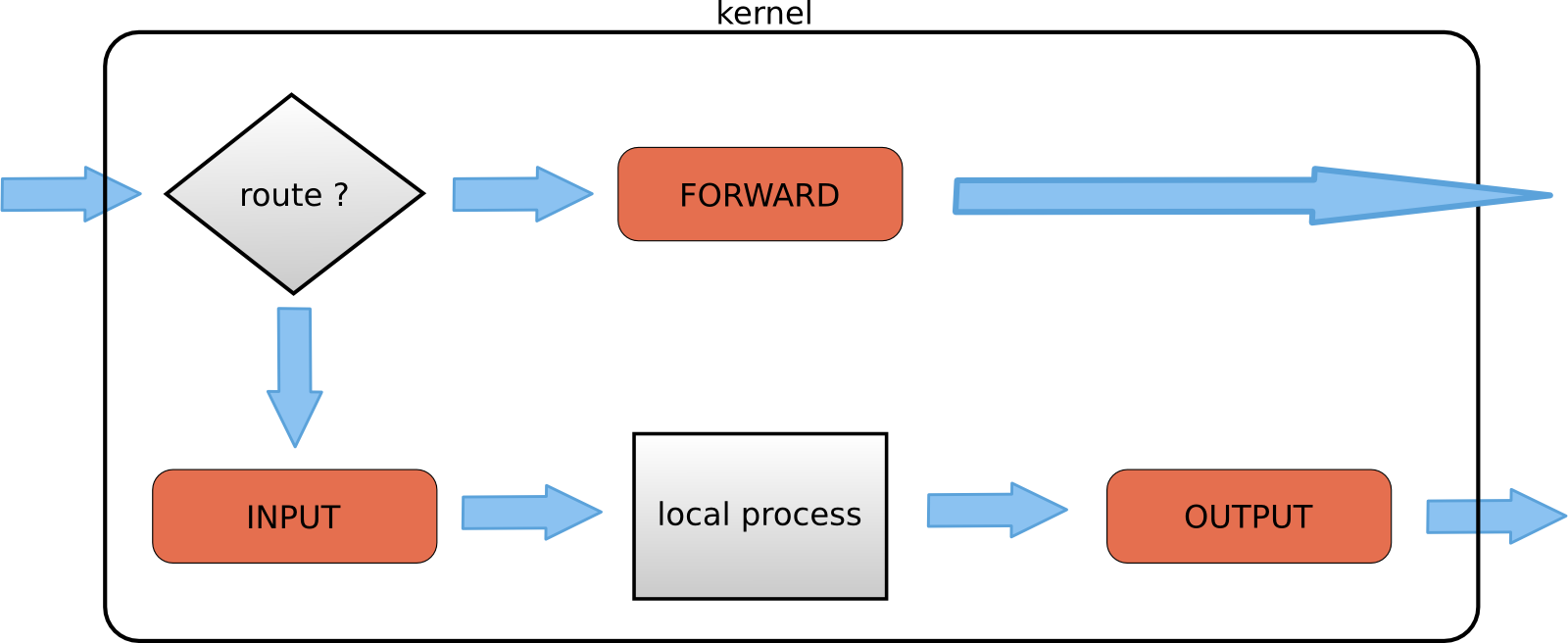

a. Sử Dụng nftables để Mở Toàn Bộ Cổng

sudo nft add table inet filter

sudo nft add chain inet filter input { type filter hook input priority 0 \; policy accept \; }

sudo nft add chain inet filter forward { type filter hook forward priority 0 \; policy accept \; }

sudo nft add chain inet filter output { type filter hook output priority 0 \; policy accept \; }

# Lưu quy tắc

sudo netfilter-persistent save

b. Sử Dụng iptables để Mở Toàn Bộ Cổng

# Đặt chính sách mặc định là chấp nhận tất cả các kết nối

sudo iptables -P INPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

sudo iptables -P OUTPUT ACCEPT

# Xóa tất cả các quy tắc hiện tại

sudo iptables -F

sudo iptables -X

sudo iptables -t nat -F

sudo iptables -t nat -X

sudo iptables -t mangle -F

sudo iptables -t mangle -X

# Lưu quy tắc iptables

sudo iptables-save | sudo tee /etc/iptables/rules.v4

Lưu Ý: Mở tất cả các cổng không được khuyến nghị vì lý do bảo mật. Bạn nên chỉ mở những cổng cần thiết cho các dịch vụ bạn sử dụng.

7. Sử Dụng Connection Pooling

Thay vì tạo và kết thúc các kết nối liên tục, sử dụng connection pooling để tái sử dụng các kết nối hiện có. Điều này giảm số lượng kết nối mới được tạo ra và kết thúc, từ đó giảm số lượng kết nối TIME_WAIT.

a. Ví Dụ về Connection Pooling trong PHP:

Nếu bạn đang sử dụng PHP với MySQL, bạn có thể sử dụng mysqli connection pooling hoặc PDO persistent connections.

Sử Dụng PDO Persistent Connections:

<?php

$dsn = 'mysql:host=localhost;dbname=evn6_db';

$username = 'your_username';

$password = 'your_password';

$options = array(

PDO::ATTR_PERSISTENT => true,

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION

);

try {

$dbh = new PDO($dsn, $username, $password, $options);

// Thực hiện các thao tác với cơ sở dữ liệu

} catch (PDOException $e) {

echo 'Connection failed: ' . $e->getMessage();

}

?>

8. Tăng Số Lượng Cổng Ephemeral

Ephemeral ports là các cổng tạm thời được sử dụng cho các kết nối client. Tăng dải cổng này giúp giảm khả năng cạn kiệt cổng khi có nhiều kết nối.

a. Kiểm Tra Dải Cổng Hiện Tại:

cat /proc/sys/net/ipv4/ip_local_port_range

b. Tăng Dải Cổng:

sudo sysctl -w net.ipv4.ip_local_port_range="1024 65535"

c. Thêm Vào /etc/sysctl.conf để Bền Vững:

Mở /etc/sysctl.conf và thêm dòng sau:

net.ipv4.ip_local_port_range = 1024 65535

Áp dụng thay đổi:

sudo sysctl -p

9. Sử Dụng SACK và Window Scaling

Sử dụng Selective Acknowledgments (SACK) và Window Scaling có thể giúp tối ưu hóa hiệu suất mạng và giảm số lượng kết nối TIME_WAIT.

a. Kích Hoạt SACK:

sudo sysctl -w net.ipv4.tcp_sack=1

b. Kích Hoạt Window Scaling:

sudo sysctl -w net.ipv4.tcp_window_scaling=1

c. Thêm vào /etc/sysctl.conf:

net.ipv4.tcp_sack = 1

net.ipv4.tcp_window_scaling = 1

Áp dụng thay đổi:

sudo sysctl -p

10. Tăng Số Lượng Kết Nối và Bảng Kết Nối

Nếu bạn đang chạy một ứng dụng có số lượng kết nối cao, hãy đảm bảo rằng hệ thống của bạn có thể xử lý được số lượng kết nối này.

a. Tăng Số Lượng File Descriptors:

Mỗi kết nối TCP chiếm ít nhất một file descriptor. Tăng số lượng file descriptors có thể giúp hệ thống xử lý nhiều kết nối hơn.

i. Kiểm Tra Hiện Tại:

ulimit -n

ii. Tăng Số Lượng File Descriptors:

Mở tệp /etc/security/limits.conf và thêm các dòng sau:

* soft nofile 65535

* hard nofile 65535

b. Tăng Số Lượng Bảng Kết Nối TCP:

sudo sysctl -w net.ipv4.ip_local_port_range="1024 65535"

sudo sysctl -w net.core.somaxconn=1024

sudo sysctl -w net.ipv4.tcp_max_syn_backlog=4096

sudo sysctl -w net.ipv4.tcp_max_tw_buckets=1440000

c. Thêm vào /etc/sysctl.conf:

net.core.somaxconn = 1024

net.ipv4.tcp_max_syn_backlog = 4096

net.ipv4.tcp_max_tw_buckets = 1440000

Áp dụng thay đổi:

sudo sysctl -p

11. Sử Dụng Các Công Cụ Giám Sát và Tối Ưu Hóa

a. Giám Sát Kết Nối TCP:

Sử dụng các công cụ như netstat, ss, hoặc tcpdump để giám sát và phân tích các kết nối TCP đang hoạt động.

Ví Dụ với ss:

ss -s

Ví Dụ với netstat:

netstat -ant | grep TIME_WAIT | wc -l

b. Tối Ưu Hóa Ứng Dụng:

- Giảm Số Lượng Kết Nối: Sử dụng kỹ thuật như Keep-Alive để giữ kết nối mở thay vì tạo kết nối mới cho mỗi yêu cầu.

- Sử Dụng Load Balancer: Phân phối lưu lượng mạng qua nhiều server để giảm tải trên một server duy nhất.

12. Các Biện Pháp Bảo Mật khi Giảm TIME_WAIT

a. Bảo Mật Mạng:

- Tường Lửa: Sử dụng

nftableshoặciptablesđể kiểm soát lưu lượng truy cập vào và ra khỏi server. - IDS/IPS: Sử dụng các hệ thống phát hiện và ngăn chặn xâm nhập để bảo vệ server khỏi các cuộc tấn công.

b. Giám Sát và Cập Nhật:

- Giám Sát Liên Tục: Sử dụng các công cụ như Prometheus, Grafana, hoặc Nagios để theo dõi trạng thái mạng và kết nối.

- Cập Nhật Hệ Thống: Đảm bảo hệ thống và các dịch vụ luôn được cập nhật với các bản vá bảo mật mới nhất.

13. Tóm Tắt Các Bước

- Cấu Hình Kernel để Giảm TIME_WAIT:

- Cho phép tái sử dụng các cổng trong TIME_WAIT:

net.ipv4.tcp_tw_reuse=1 - Giảm thời gian giữ kết nối TIME_WAIT:

net.ipv4.tcp_fin_timeout=30 - Tăng dải cổng ephemeral:

net.ipv4.ip_local_port_range="1024 65535"

- Cho phép tái sử dụng các cổng trong TIME_WAIT:

- Sử Dụng Connection Pooling:

- Tái sử dụng các kết nối thay vì tạo mới mỗi lần.

- Tối Ưu Hóa Ephemeral Ports và File Descriptors:

- Tăng số lượng cổng ephemeral và file descriptors để hỗ trợ nhiều kết nối hơn.

- Giám Sát và Điều Chỉnh Quy Tắc Tường Lửa:

- Sử dụng

nftableshoặciptablesđể kiểm soát lưu lượng mạng.

- Sử dụng

- Sử Dụng Các Giao Thức và Công Cụ Hiện Đại:

- Chuyển sang sử dụng HTTP/2 hoặc HTTP/3 nếu phù hợp.

- Tăng Số Lượng Kết Nối và Bảng Kết Nối:

- Điều chỉnh các tham số kernel để hỗ trợ nhiều kết nối hơn.

- Giám Sát và Bảo Mật Hệ Thống:

- Theo dõi số lượng kết nối TIME_WAIT và áp dụng các biện pháp bảo mật cần thiết.

14. Ví Dụ Thực Tế về Cấu Hình

Dưới đây là một ví dụ về cách cấu hình các tham số kernel và nftables để giảm số lượng kết nối TIME_WAIT:

a. Cấu Hình Kernel

Mở tệp /etc/sysctl.conf:

sudo nano /etc/sysctl.conf

Thêm các dòng sau:

# Tái sử dụng các cổng trong TIME_WAIT

net.ipv4.tcp_tw_reuse = 1

# Giảm thời gian giữ kết nối TIME_WAIT

net.ipv4.tcp_fin_timeout = 30

# Tăng dải cổng ephemeral

net.ipv4.ip_local_port_range = 1024 65535

# Tăng số lượng bảng kết nối TIME_WAIT

net.ipv4.tcp_max_tw_buckets = 1440000

# Cho phép SACK và Window Scaling

net.ipv4.tcp_sack = 1

net.ipv4.tcp_window_scaling = 1

Áp dụng các thay đổi:

sudo sysctl -p

b. Cấu Hình nftables

Tạo bảng và chuỗi mới:

sudo nft add table inet filter

sudo nft add chain inet filter input { type filter hook input priority 0 \; policy drop \; }

sudo nft add chain inet filter forward { type filter hook forward priority 0 \; policy drop \; }

sudo nft add chain inet filter output { type filter hook output priority 0 \; policy accept \; }

Thêm quy tắc:

# Cho phép các kết nối đã thiết lập và liên quan

sudo nft add rule inet filter input ct state established,related accept

# Cho phép lưu lượng từ giao diện loopback

sudo nft add rule inet filter input iif lo accept

# Mở tất cả các cổng TCP và UDP từ 1 đến 65535

sudo nft add rule inet filter input tcp dport 1-65535 accept

sudo nft add rule inet filter input udp dport 1-65535 accept

Lưu các quy tắc:

sudo apt-get install nftables-persistent

sudo netfilter-persistent save

Kiểm tra các quy tắc:

sudo nft list ruleset

Lưu Ý: Mở tất cả các cổng (1-65535) không được khuyến nghị vì lý do bảo mật. Hãy chỉ mở những cổng cần thiết cho dịch vụ của bạn để giảm thiểu nguy cơ bị tấn công.

15. Thực Hiện Các Bước Khắc Phục Khi Gặp Vấn Đề

Nếu sau khi thực hiện các bước trên, bạn vẫn gặp vấn đề hoặc hệ thống không hoạt động đúng, hãy:

- Kiểm Tra Các Quy Tắc Tường Lửa:

- Đảm bảo rằng không có quy tắc nào bị xung đột hoặc không chính xác.

- Quay Lại Các Thay Đổi Gần Đây:

- Nếu có sự cố sau khi thay đổi các tham số kernel hoặc tường lửa, hãy thử quay lại các thay đổi đó.

- Kiểm Tra Log Hệ Thống:

- Xem các log như

/var/log/syslog,/var/log/kern.log, hoặc log của ứng dụng để tìm nguyên nhân.

- Xem các log như

- Khôi Phục Từ Bản Sao Dự Phòng:

- Nếu bạn đã sao lưu các quy tắc hoặc cấu hình trước đó, hãy khôi phục lại từ bản sao dự phòng.

16. Kết Luận

Giảm số lượng kết nối TIME_WAIT có thể giúp cải thiện hiệu suất của server, đặc biệt là trong các ứng dụng có lưu lượng cao. Tuy nhiên, việc thay đổi các tham số hệ thống cần được thực hiện cẩn thận để tránh các vấn đề bảo mật và ổn định hệ thống. Luôn luôn kiểm tra và giám sát hệ thống sau khi thực hiện các thay đổi để đảm bảo rằng mọi thứ hoạt động bình thường.

Nếu bạn có bất kỳ câu hỏi nào thêm hoặc cần hỗ trợ cụ thể hơn, đừng ngần ngại hỏi nhé!

Tài Nguyên Tham Khảo:

- Linux TCP/IP Performance Tuning

- nftables Documentation

- OpenStack Network Configuration

- Understanding TCP States